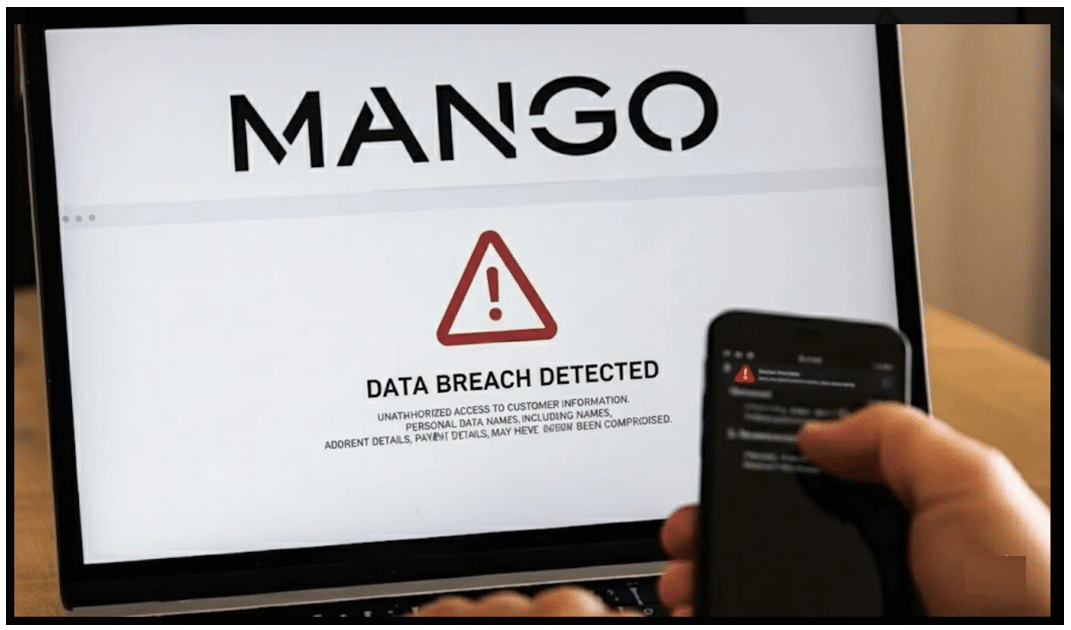

En los últimos días, la firma española Mango ha confirmado una brecha de seguridad que debería hacer reflexionar a cualquier consejo de administración que piense que la ciberseguridad es cosa de “los de sistemas”.

¿Qué ha ocurrido?

La multinacional textil Mango ha anunciado que uno de sus proveedores externos de marketing sufrió un acceso no autorizado, lo que ha permitido que los datos de ciertos clientes –nombre de pila, país, código postal, correo electrónico y número de teléfono– quedaran expuestos.

La compañía insiste en que no se han visto comprometidos datos sensibles como direcciones bancarias, números de DNI o pasaportes, contraseñas o sistemas propios.

Pero este detalle —las “limitaciones” del daño— no obvia el hecho de que un tercero con acceso a su universo de datos haya tenido una brecha.

¿Por qué nos debe preocupar?

Porque el incidente exhibe varias debilidades estructurales que no son meramente técnicas, sino organizativas y de gobernanza:

-

Cadena de suministro / proveedor externo: El “agente” del fallo no fue el sistema interno de Mango, sino un proveedor de servicios de marketing. Esto ilustra que muchas empresas siguen considerando que si el “core TI” está bien, todo está bien. Pero en la práctica, los datos de clientes o de marketing son parte del activo crítico y la exposición de terceros sigue siendo un vector clave.

-

Información comprometida = riesgo real: Pueden decir “no cayó le tarjeta de crédito, no cayó contraseña”, pero nombres + correos + teléfonos + códigos postales son información que puede alimentar campañas de phishing, smishing, suplantaciones de identidad… El impacto indirecto puede ser mayor de lo que parece.

-

La responsabilidad no es solo técnica: Es relevante que un informe reciente muestra que cerca del 48% de los responsables de ciberseguridad no informaron al equipo directivo o al consejo de administración de un incidente «material».

Y otro dato: diversos análisis indican que los consejos de dirección aún no asumen plenamente que la ciberseguridad es un asunto estratégico, no sólo “infraestructura IT”. -

Cambio de paradigma de las amenazas: Los ataques ya no se limitan a organizaciones “criticas” o del sector IT, ni solo al robo de dinero. Según estudios, los ataques por ransomware, las vulnerabilidades en la cadena de suministro y la ingeniería social están al alza, y la alta dirección debe actuar en consecuencia.

La “alta dirección” en el disparadero

Aquí es donde queremos apretar: ¿qué papel juega el director general, el director financiero, el presidente del consejo, o los miembros del consejo de administración en materia de ciberseguridad?

-

A menudo vemos una desconexión: se delega casi todo al CIO/CISO o al departamento de IT, pero no se integra al nivel directivo en la definición de riesgo, la cultura o la inversión.

-

Pero cuando un incidente salta a prensa (como este de Mango), se evidencia que la ciberseguridad es una cuestión de negocio, no solo de tecnología. Si los clientes pierden confianza, la reputación se daña, puede haber sanciones reguladoras (como la Agencia Española de Protección de Datos – AEPD-) o costes ocultos enormes. Mango ya notificó a la AEPD.

-

Es indispensable que la alta dirección se pregunte:

-

¿Hemos mapeado todos los proveedores que tienen acceso a datos críticos?

-

¿Tenemos visibilidad real del riesgo que esos proveedores suponen?

-

¿El consejo de administración entiende los riesgos de ciberseguridad? ¿Qué métricas recibe? ¿Quién rinde cuentas?

-

¿La estrategia de seguridad está incluida en la estrategia corporativa global (por ejemplo, en las decisiones de negocio, expansión, marketing, provisión de servicios)?

-

-

Pero muchas veces estas preguntas ni se formulan, o se formulan pero no se actúa en consecuencia. Resultado: un simple eslabón externo puede dinamitar la percepción de seguridad de toda la empresa.

Enseñanzas que deberían incorporarse

Para que un incidente como el de Mango no quede como “episodio más” y se traduzca en mejora, estas son algunas recomendaciones clave:

-

Gobernanza “de arriba hacia abajo”

Que el consejo de administración y la alta dirección incluyan en sus agendas periódicas la ciberseguridad como tema crítico: métricas de cumplimiento, proveedores, escenario de amenazas, plan de respuesta ante incidentes.

Como se publica: “un informe urge a los líderes de TI a convencer al consejo de que la ciberseguridad es un problema a nivel de consejo”. -

Gestión de proveedores como parte del perímetro de riesgo

El “perímetro” ya no es solo lo que está en la empresa, es también lo que está conectado a la empresa: proveedores, servicios cloud, terceros de marketing. Se deben establecer procesos de due-diligence, auditoría, control de acceso, monitorización. -

Escenarios realistas de impacto

No basta con “no se filtraron tarjetas de crédito” para estar tranquilo. Debe estimarse el impacto reputacional, de confianza, de negocio, de sanciones, y observar la continua sofisticación de los ataques. Por ejemplo, el tipo de información filtrada (nombres, teléfonos) puede servir de base para nuevas campañas. En 2025 los ataques por cadena de suministro y terceros siguen siendo tendencia. -

Cultura y formación

La ciberseguridad no es solo firewall/antivirus. Si los empleados de un proveedor externo no tienen cultura de seguridad, o los flujos de datos no están clasificados, el riesgo es mayor. La alta dirección debe apoyar recursos, políticas, formación y supervisión. -

Respuesta rápida y comunicación transparente

Cuando ocurre un incidente, la rapidez y la transparencia son clave. Hemos visto que la prensa ya se hace eco de estos casos (Mango, M&S, otros). Los directivos deben tener un plan de respuesta, roles definidos (incluyendo comunicación al público/medios), indicadores de compromiso y notificación a autoridades reguladoras.

Un mensaje directo para los directivos

Si eres miembro del comité ejecutivo o del consejo de administración, piénsalo así: no haber preparado a tu empresa para gestionar un incidente de ciberseguridad ya no es una opción defensiva, es un riesgo estratégico y reputacional.

El incidente de Mango es un “pequeño” aviso (por el tipo de datos comprometidos) pero muy significativo por el canal: un tercero vinculado al negocio. Y eso debería hacer saltar todas las alarmas.

Porque la pregunta que debe hacerse cada directivo es: ¿Qué pasaría si en mi empresa se filtrara el acceso a un proveedor externo que maneja datos sensibles de millones de clientes? ¿Podríamos contener el daño? ¿La alta dirección entendería qué está pasando? ¿Tenemos que estar en esa situación?